20-day Trial

Privacy Policy

Software di Data Access Governance

su cui poter fare affidamento

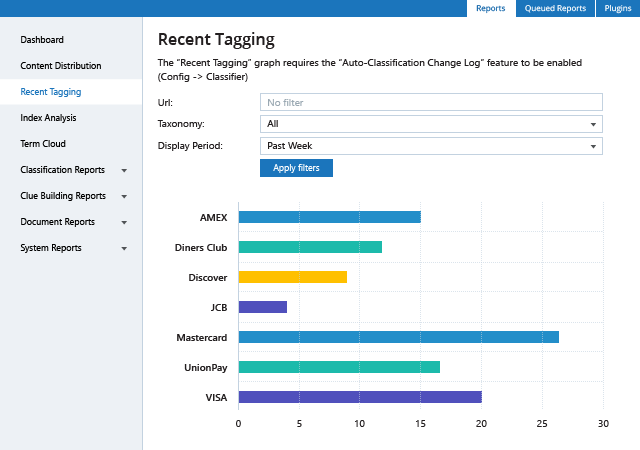

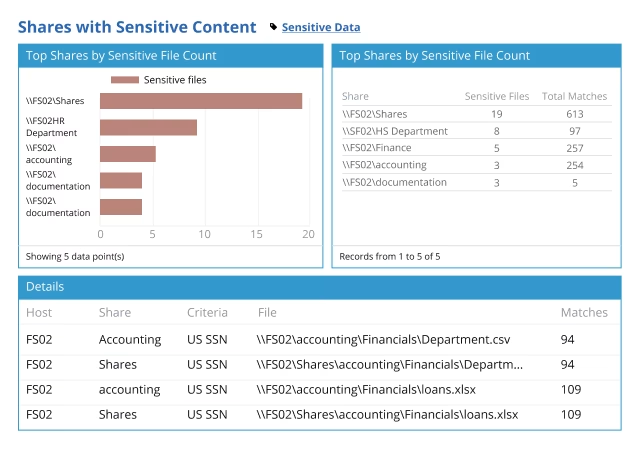

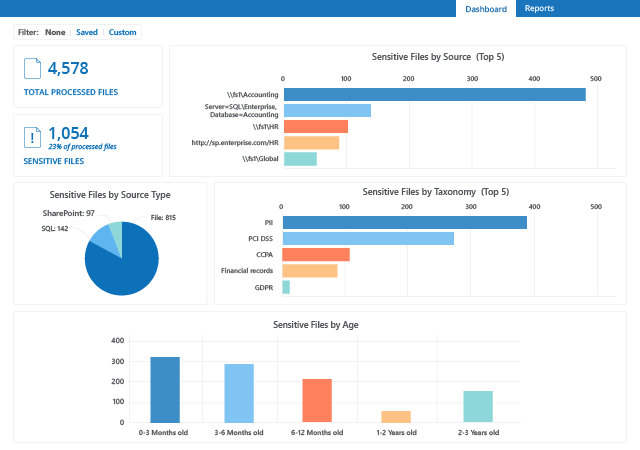

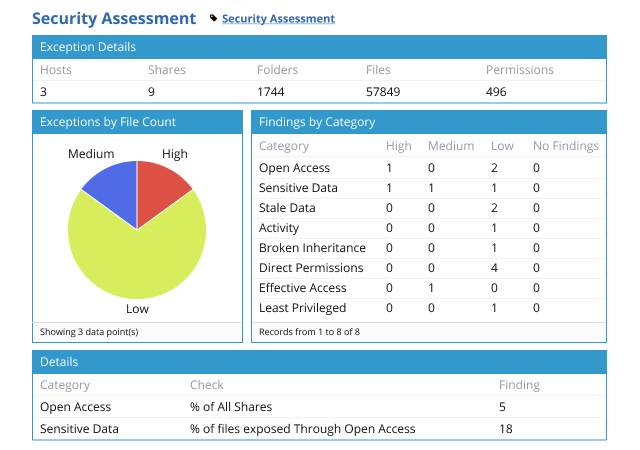

Aumenta la tua visibilità sui rischi relativi ai dati sensibili

Quali sono le informazioni sensibili, regolamentate o business-critical? Sono sovraesposte o comunque a rischio? Quanto è grande questo rischio? Rispondendo a queste domande importanti puoi dare priorità ai tuoi sforzi per la sicurezza dei dati in base al tuo profilo di rischio ed alle tue esigenze aziendali.

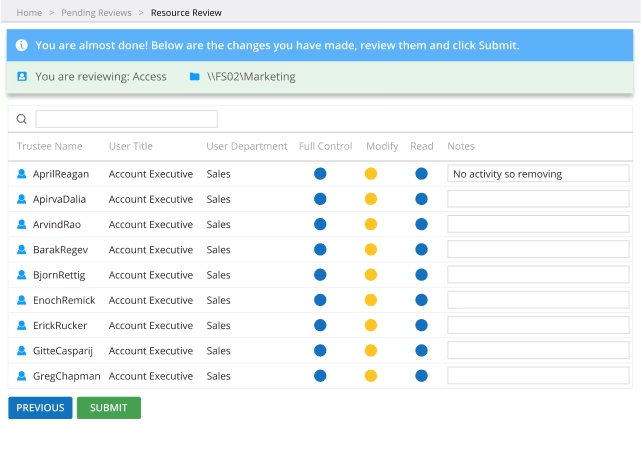

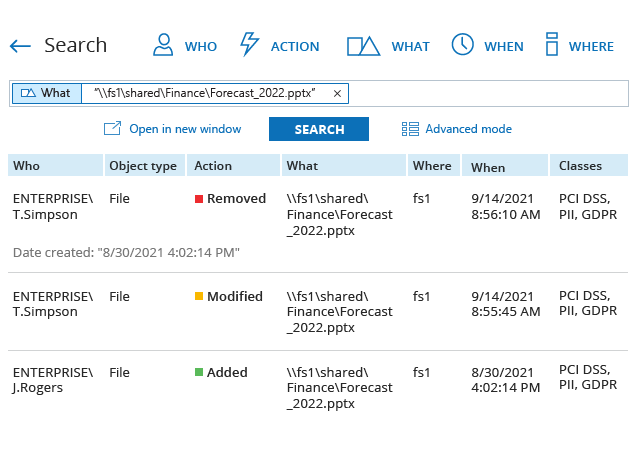

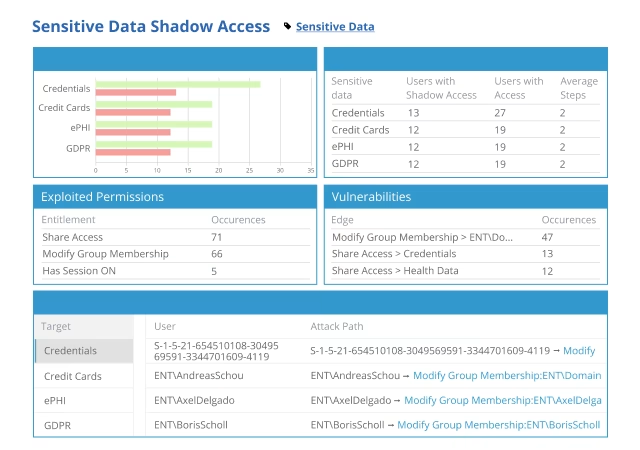

Riduci al minimo i rischi per la sicurezza limitando l’accesso ai dati sensibili

Per ridurre il rischio di incidenti di sicurezza informatica, le aziende devono capire chi ha accesso a cosa nel loro ambiente e gestire in modo dettagliato l’accesso ai dati sensibili, regolamentati e mission-critical.

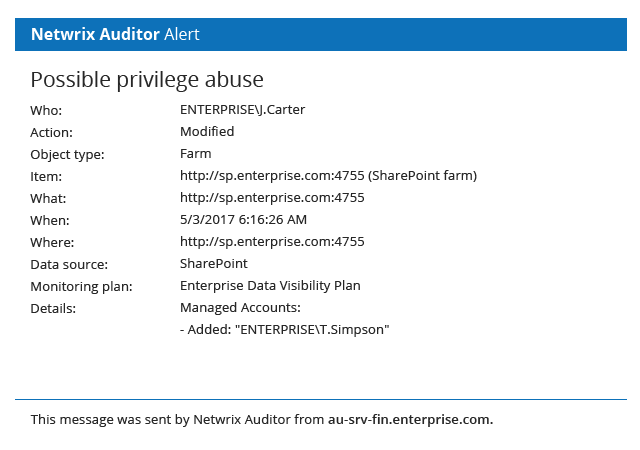

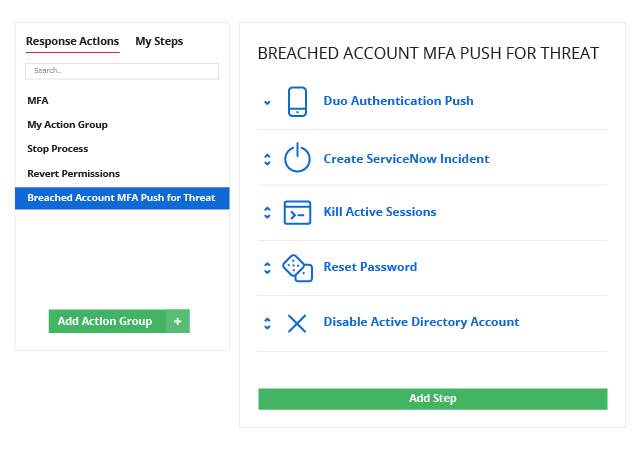

Limita l’impatto degli incidenti di sicurezza

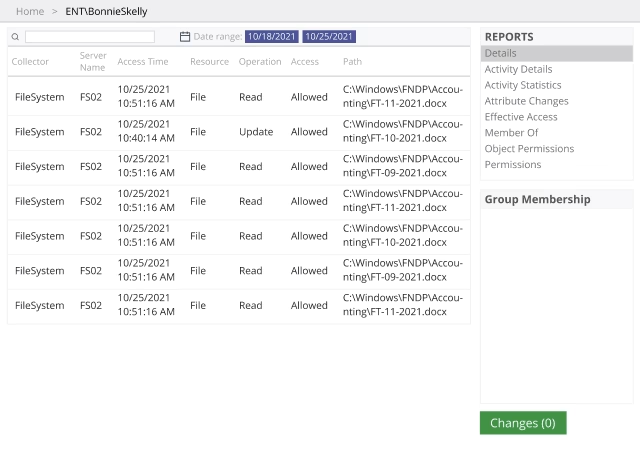

Accelera la risposta agli incidenti e contieni le minacce interne in modo più efficace individuando tempestivamente il comportamento anomalo degli utenti e le violazioni delle policy di accesso che minacciano la sicurezza dei dati con il monitoraggio continuo dell’accesso ai dati e i tentativi di privilege escalation.

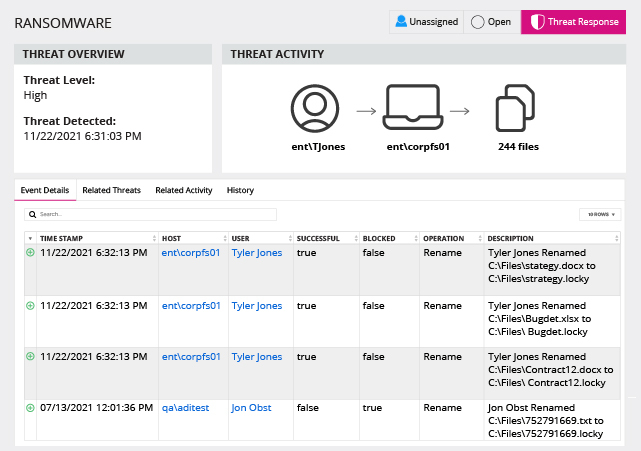

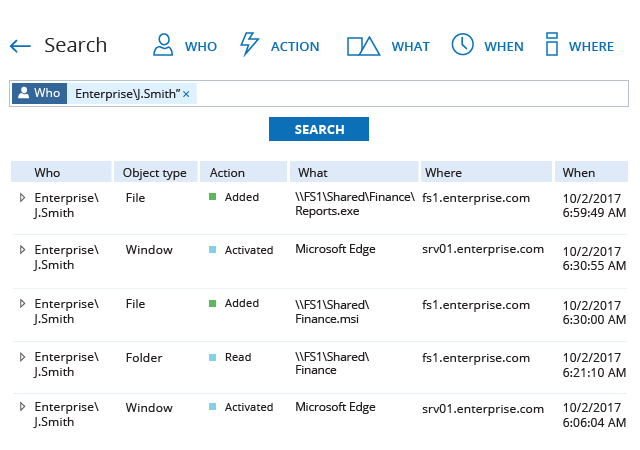

Velocizza il recupero dagli incidenti di sicurezza

Recupera più velocemente da un incidente di sicurezza, con i dettagli su come si sia svolto, quali dati siano stati interessati e il modo in cui l’attore malintenzionato abbia ottenuto l’accesso ad essi. Abilita nuovamente e rapidamente uno stato sicuro ed aggiungi le lezioni apprese alla tua strategia di sicurezza dei dati.

_1640080035.avif)

_1640002586.jpg)